Konfiguracja zostanie wykonana w środowisku Windows Server 2022 Standard z postawioną rolą AD DS, DHCP, DNS oraz IIS. Do działania usługi dostępu zdalnego nie jest oczywiście wymagane posiadania wspomnianych ról. W systemie Windows można wdrożyć dostęp zdalny za pomocą trzech protokołów VPN: PPTP, L2TP oraz SSTP.

PPTP (Point-to-Point Tunneling Protocol) działa na porcie TCP 1723. Jest jednym z najstarszych protokołów VPN, oraz jednym z najczęstszych, najłatwiejszych do skonfigurowania i najszybszych. Niestety jest to protokół mało bezpieczny. Uwierzytelnianie użytkowników następuje poprzez niebezpieczne połączenie, a szyfrowanie połączenia rozpoczyna się dopiero po wymianie uwierzytelnień.

L2TP (Layer 2 Tunneling Protocol) nie zapewnia silnego szyfrowania i samodzielnego uwierzytelniania dlatego razem z nim używa się najczęściej protokołu IPsec. IPsec (Internet Protocol security) to bardzo elastyczny protokół do kompleksowych zabezpieczeń, który uwierzytelnia i szyfruje każdy pojedynczy pakiet IP w danej komunikacji.

Używane razem, L2TP i IPsec są bardziej bezpieczne niż PPTP, ale są nadal lepsze dla uzyskania anonimowości niż dla ochrony. L2TP czasami ma problemy z zaporami sieciowymi z powodu wykorzystywania portu UDP 500, który bywa blokowany przez niektóre zapory sieciowe.

SSTP (Secure Socket Tunneling Protocol) jest oparty na protokole SSL dlatego może łatwiej przenikać przez zapory. Większość zapór otwiera port TCP 443, którego używa SSL. Jest obsługiwany tylko na systemach Windows.

Konfiguracja PPTP i L2TP

- Z poziomu menedżera serwera wybieramy "Dodaj role i funkcje", dalej wybieramy rolę "Dostęp zdalny". Przeklikujemy dalej, aż do okna "Usługi roli", gdzie wybieramy z listy: DirectAccess i VPN (RRAS). Jeżeli nasz serwer ma pełnić funkcję rutera, warto wybrać również opcję Routing. Przechodzimy dalej i kończymy dodawanie ról.

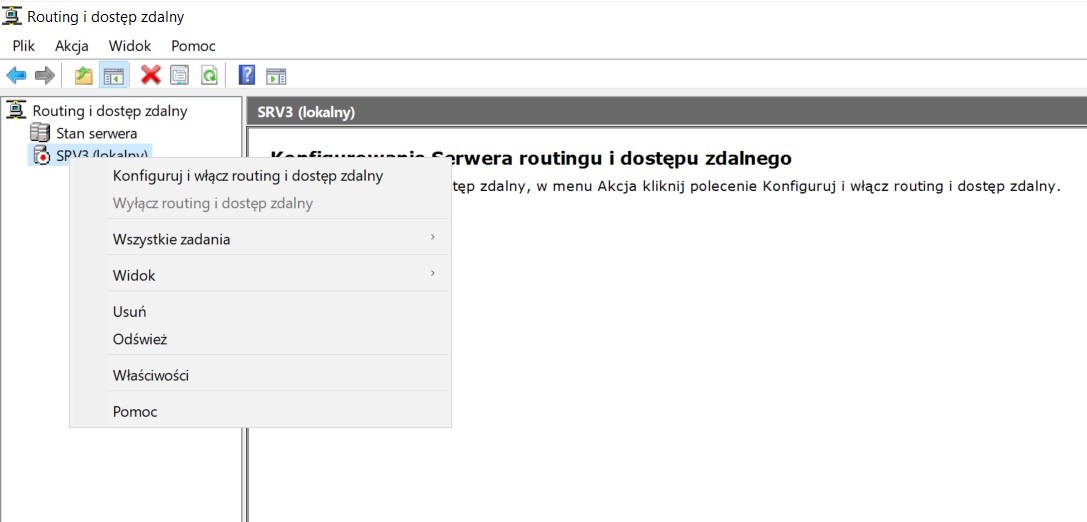

- Z poziomu menedżera serwera wybieramy narzędzie "Routing i dostęp zdalny". Zaznaczamy nasz serwer i prawym przyciskiem myszy wybieramy "Konfiguruj i włącz routing i dostęp zdalny"

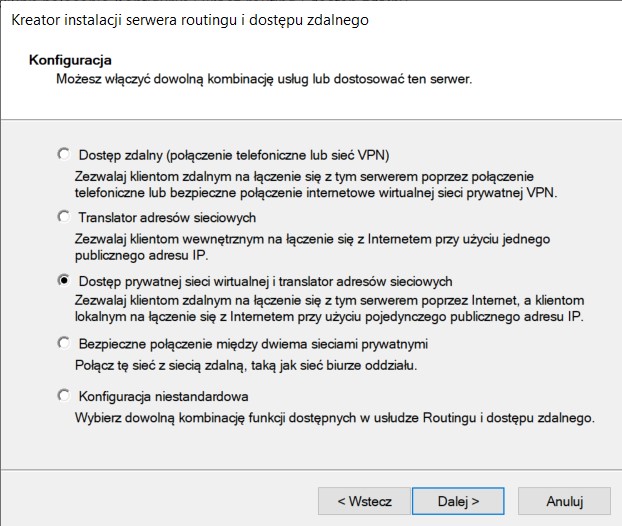

- Przechodzimy przez kreator

- W oknie Konfiguracja decydujemy o usługach, które mają działać na naszym serwerze. Jeżeli planujemy wdrożyć dostęp zdalny oraz włączyć routing, wybieramy trzecią opcję

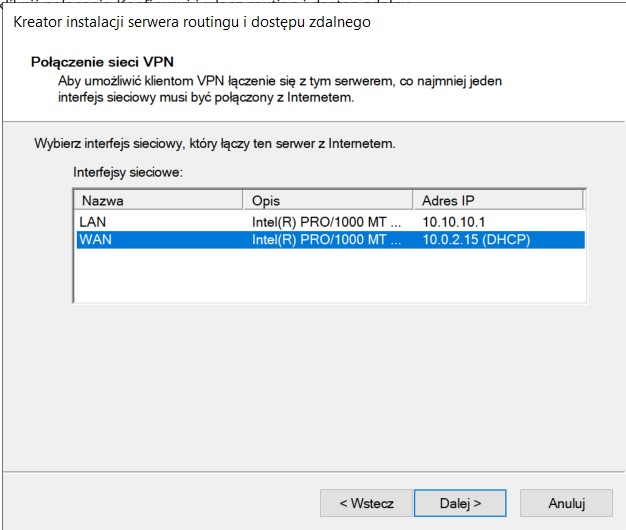

- Wskazujemy interfejs zewnętrzny przez który mamy połączenie z siecią Internet. Przechodzimy dalej.

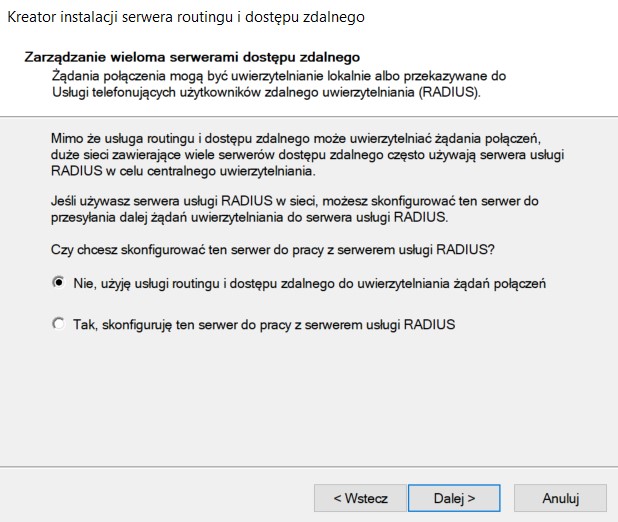

- Kończymy pracę kreatora.

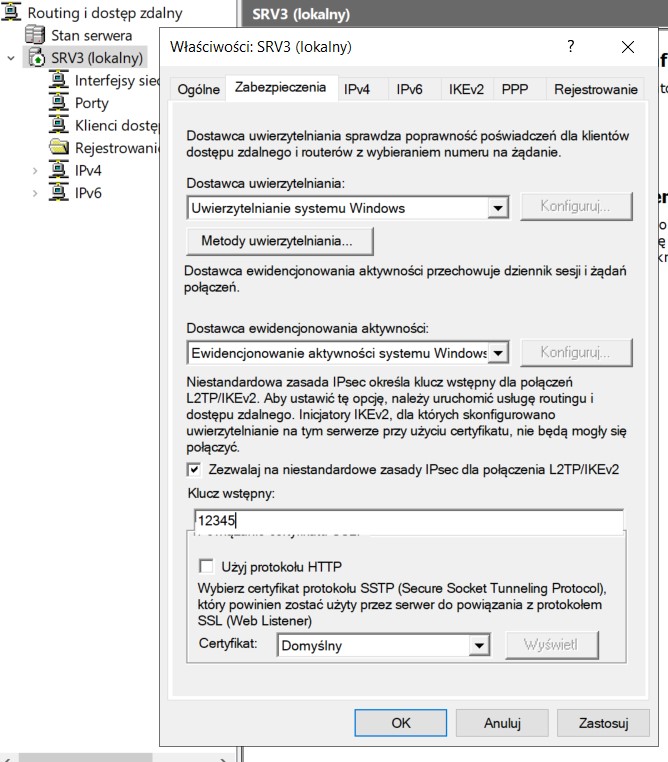

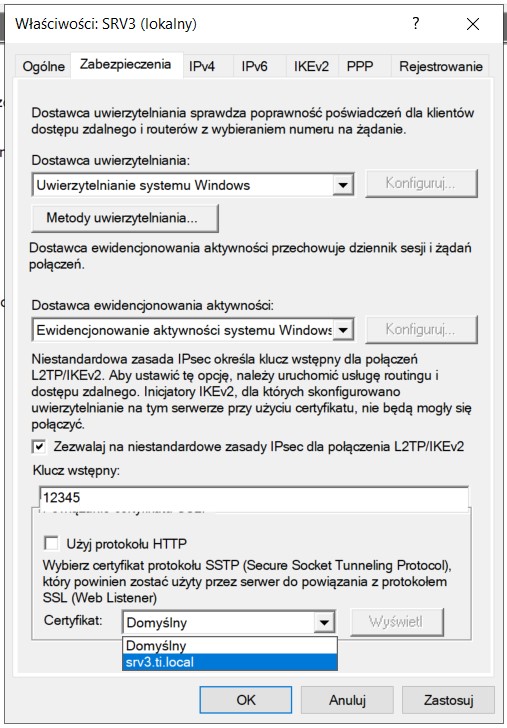

- W oknie "Routing i dostęp zdalny" zaznaczamy nasz serwer i wybieramy właściwości. Przechodzimy do zakładki "Zabezpieczenia". Na tym etapie protokół PPTP mamy juz skonfigurowany. Możemy dodatkowo skonfigurować L2TP/IKEv2 z kluczem wstępnym

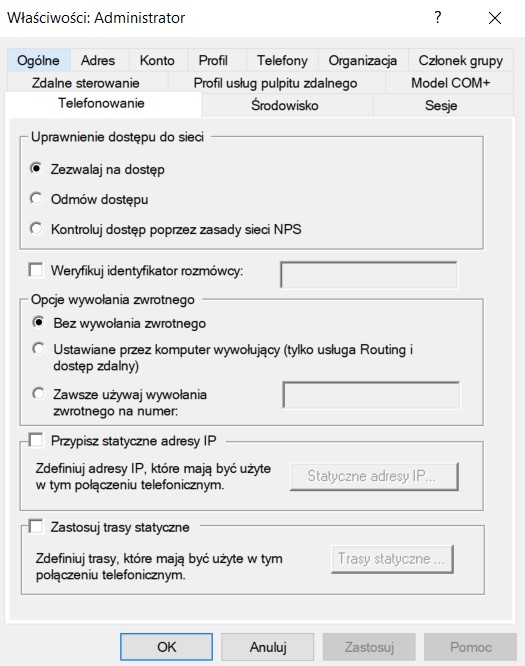

- Użytkownikowi, który ma posłużyć do uwierzytelnienia, należy zezwolić na połączenia zdalne.

Konfiguracja protokołu SSTP

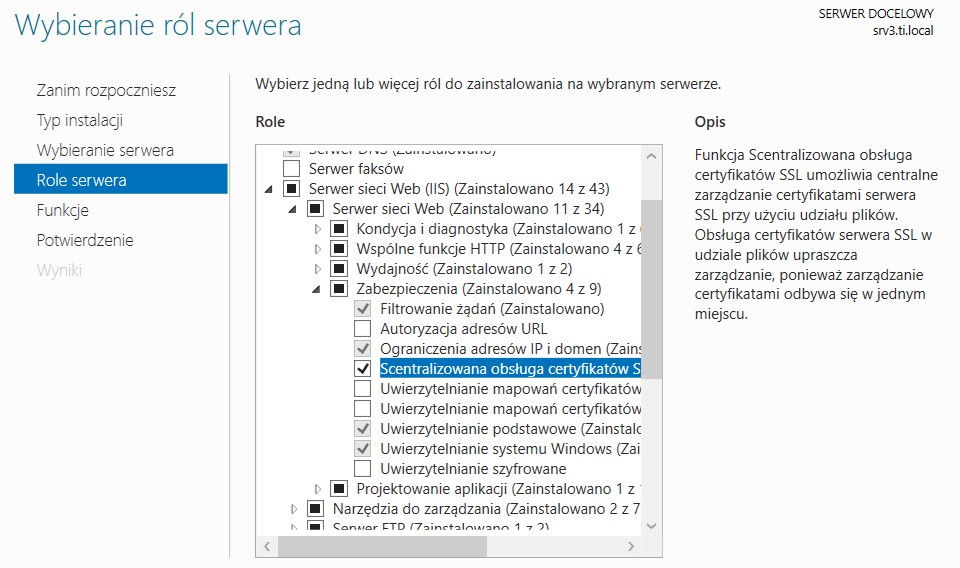

- Zaczniemy od utworzenia certyfikatu i podpisania go własnym urzędem certyfikacji (Self-signed Certificate). Jeżeli podczas instalacji roli IIS nie została zaznaczona opcja "Scentralizowana obsługa certyfikatów SSL" należy to teraz uczynić. Oczywiście można przyjąć inną strategię generowania certyfikatów. Ta wydaje się najszybsza.

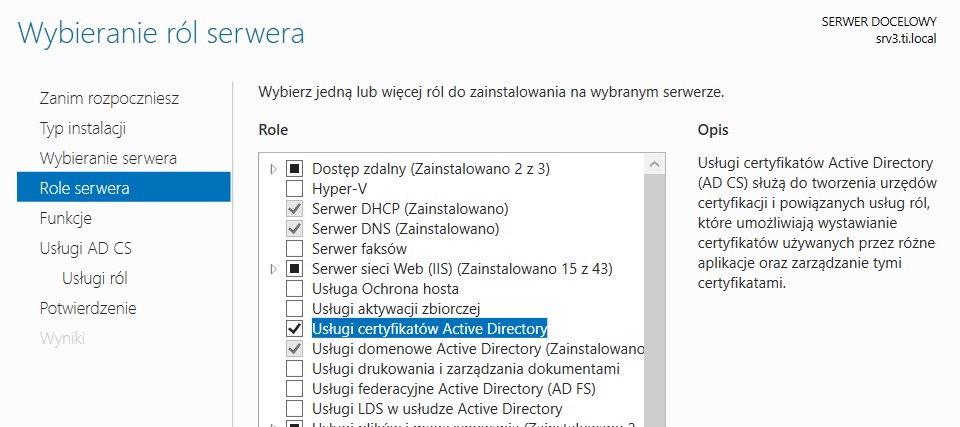

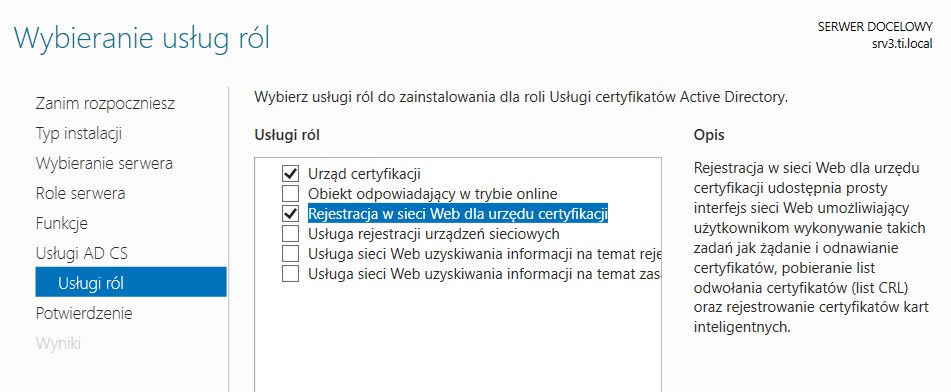

- Dodajemy rolę "Usługi certyfikatów Active Directory" (AD CS)

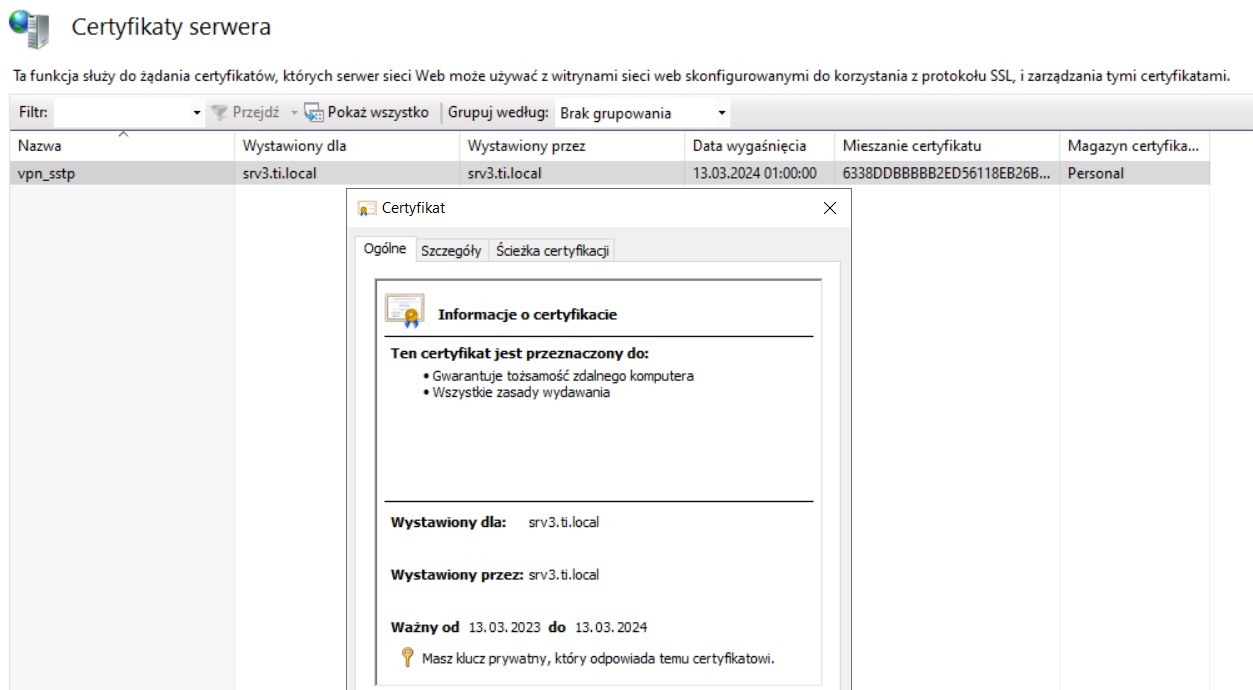

- Uruchamiamy Menedżera IIS, zaznaczamy w lewym panelu nasz serwer, a ze środkowego panelu wybieramy "Certyfikaty serwera". Następnie z panelu prawego wybieramy "Utwórz certyfikat z podpisem własnym"

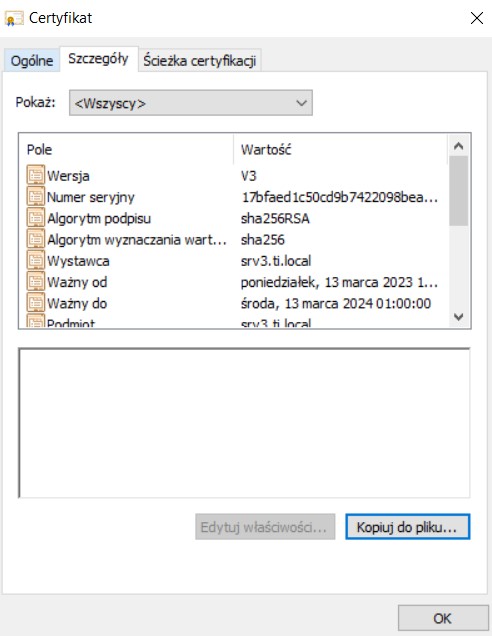

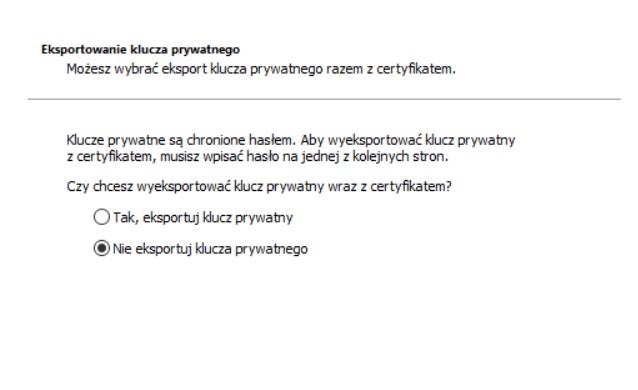

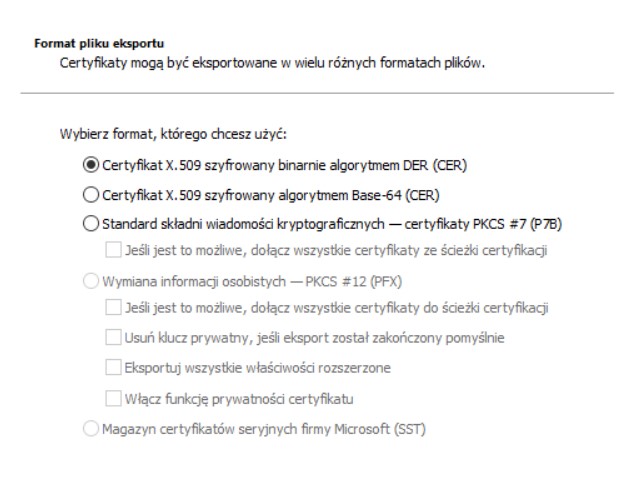

- Eksportujemy wygenerowany certyfikat

- Uruchamiamy narzędzie "Routing i dostęp zdalny". Wybieramy nazwę serwera i właściwości, dalej "Zabezpieczenia".

- Wyeksportowany wcześniej certyfikat należy zaimportować na stacji (komputerze) z której chcemy nawiązywać połączenie. Należy dodać go do zaufanych głównych urzędów certyfikacji komputera.

Weryfikacja poprawności konfiguracji

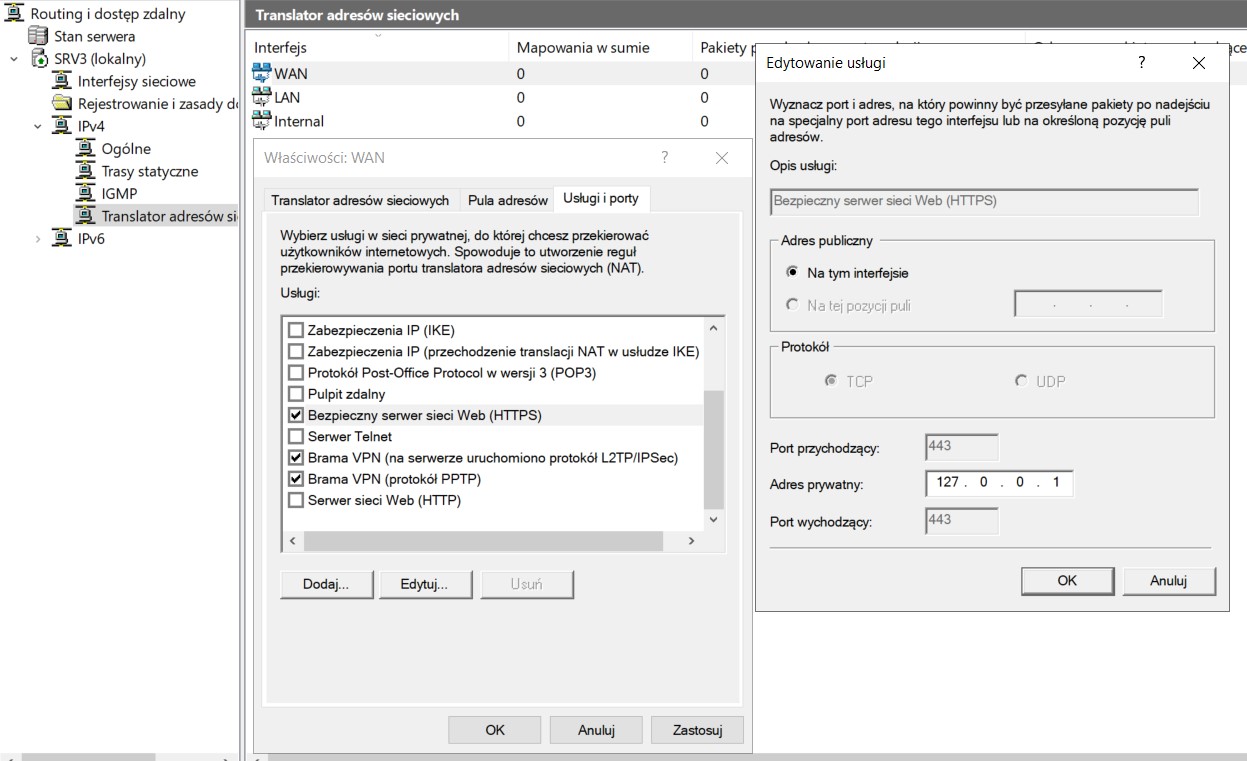

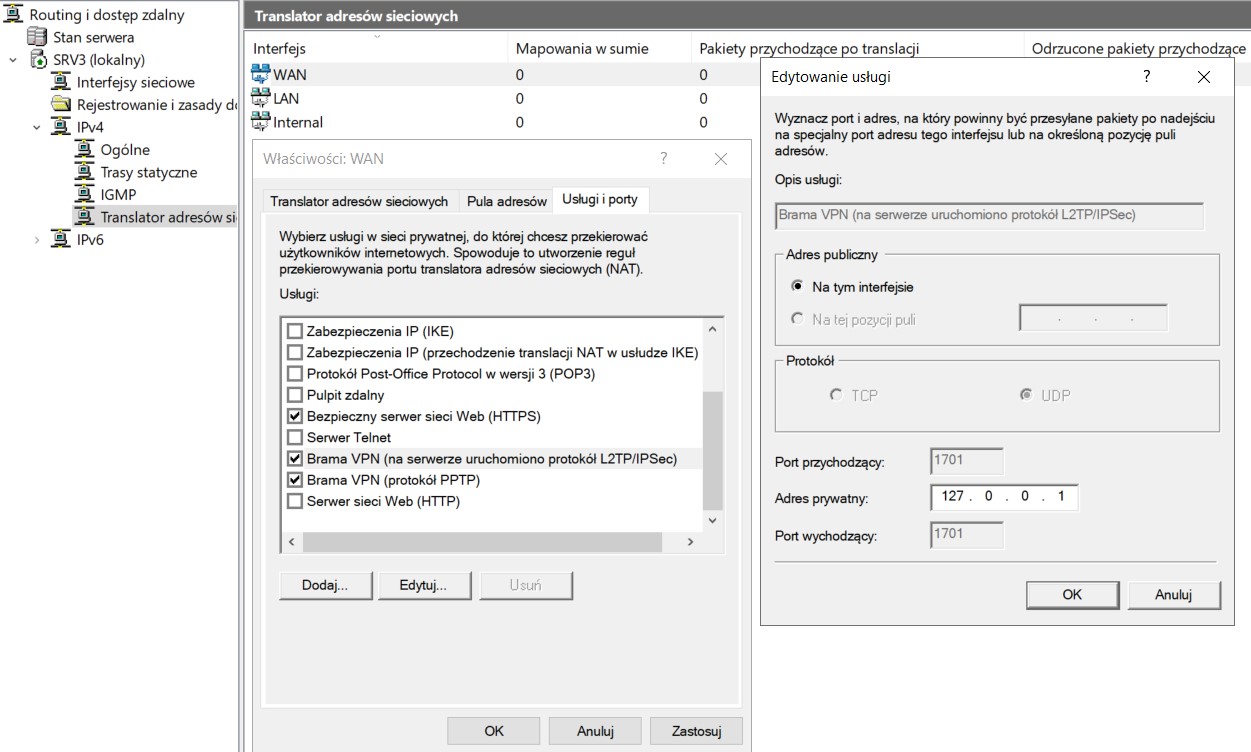

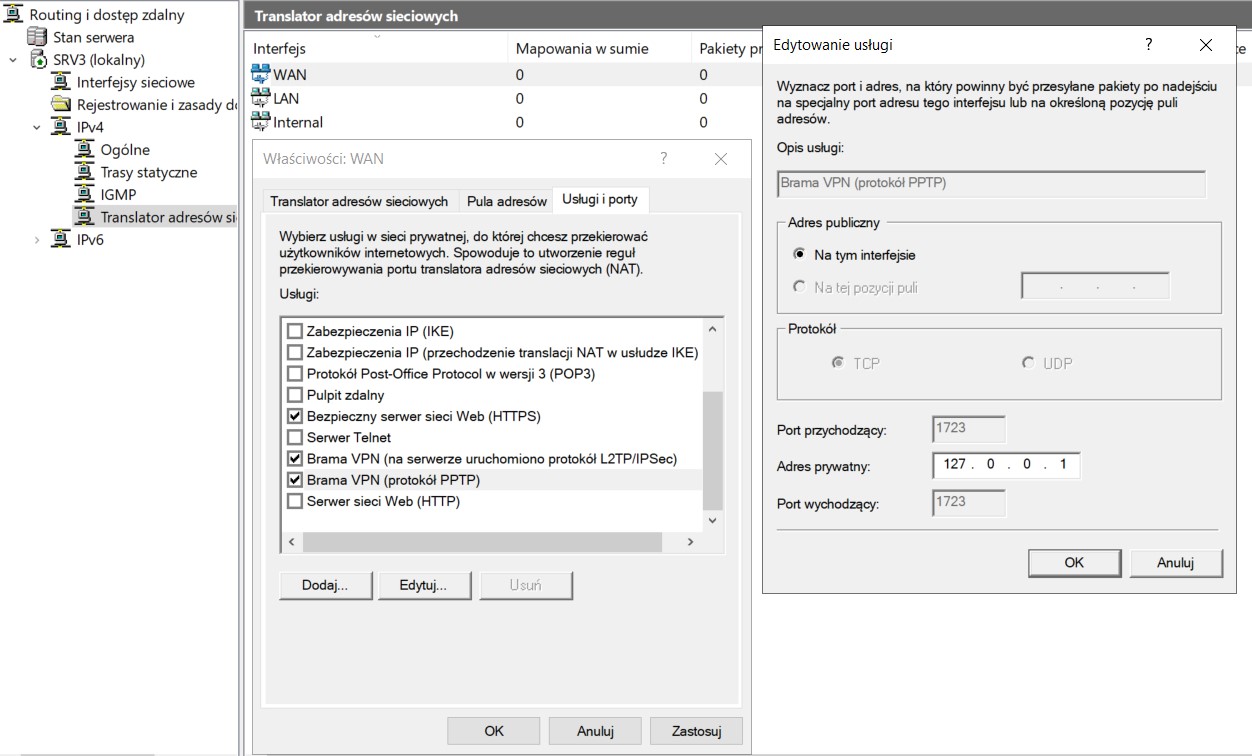

Uwaga: W przypadku problemu z połączeniem należy na serwerze RAS włączyć przekierowanie portu 443 (SSTP), 1723 (PPTP), L2TP(1701) dla interfejsu WAN na adres 127.0.0.1

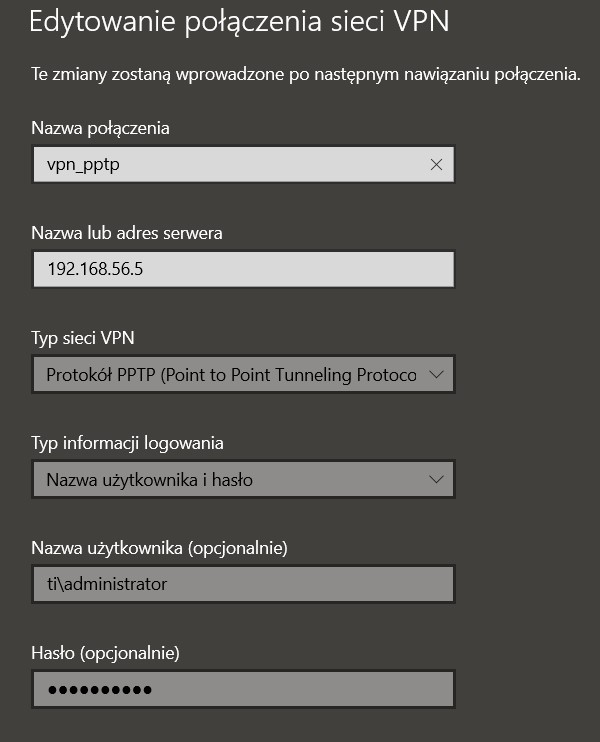

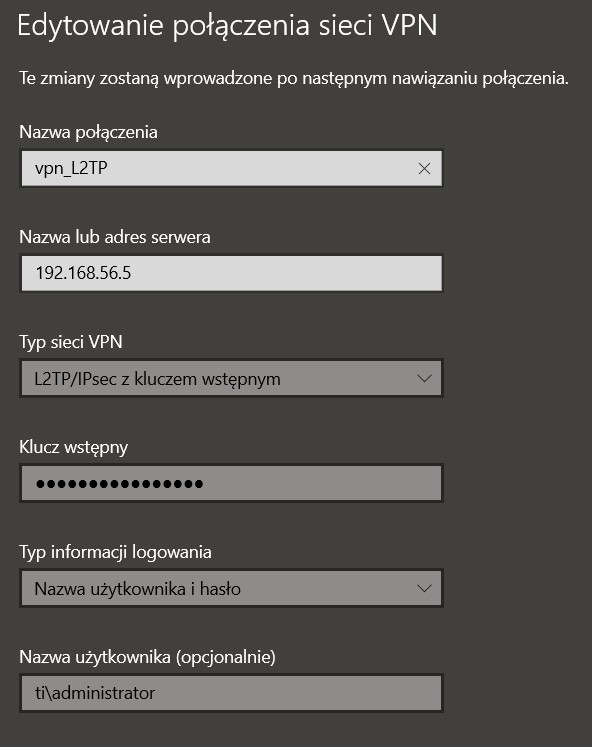

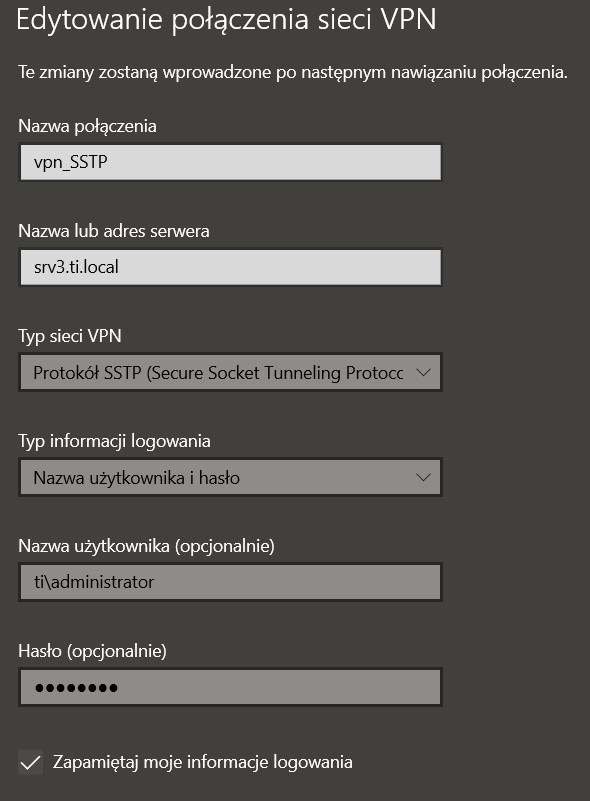

Ustawienia klienta vpn:

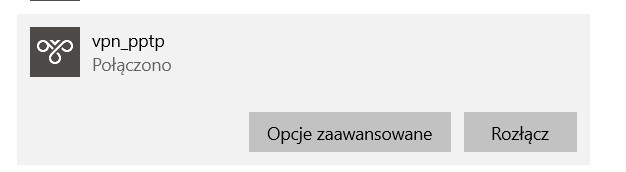

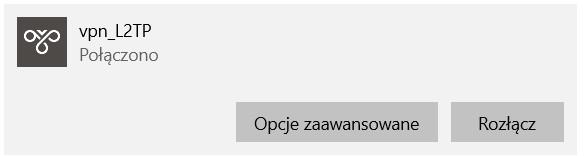

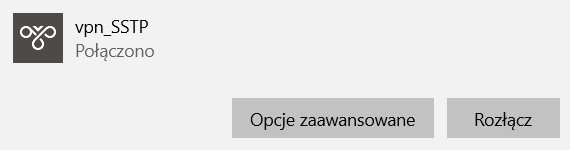

Test nawiązania połączeń:

W przypadku SSTP należy pamiętać, aby dodać do pliku hosts wpis z informacją o adresie ip powiązanym z domeną dla której wystawiono certyfikat.